بررسی کامل انواع حملات شبکه و روش های جلوگیری از آنها

با گسترش روزافزون شبکههای رایانهای و اینترنت، امنیت اطلاعات به یکی از مهمترین چالشهای عصر دیجیتال تبدیل شده است. حملات شبکهای میتوانند باعث افشای اطلاعات، اختلال در سرویسها، و حتی خسارتهای مالی و اعتباری جدی شوند. شناخت انواع این حملات و روشهای مقابله با آنها از جمله ضروریترین مهارتها برای متخصصان شبکه و امنیت سایبری است. در این مقاله به بررسی جامع انواع حملات شبکه، ابزارهای مورد استفاده مهاجمان، روشهای شناسایی حمله، و راهکارهای جلوگیری از آنها میپردازیم.

بخش اول: دستهبندی کلی حملات شبکه

حملات شبکهای را میتوان به چند دسته کلی تقسیم کرد:

- حملات منفعل (Passive Attacks): در این نوع حملات، مهاجم تنها به جمعآوری اطلاعات میپردازد و تغییری در دادهها یا عملکرد شبکه ایجاد نمیکند. هدف اصلی، بهدستآوردن اطلاعاتی نظیر رمزهای عبور، ساختار شبکه، و دادههای حساس است.

نمونه: Sniffing، Traffic Analysis

- حملات فعال (Active Attacks): در این نوع حملات، مهاجم با تغییر دادهها، قطع ارتباط یا دستکاری در عملکرد سیستمها، در شبکه اختلال ایجاد میکند.

نمونه: DoS/DDoS، MITM، Spoofing

- حملات داخلی (Insider Attacks): این حملات توسط کاربران دارای مجوز (مثلاً کارکنان ناراضی) انجام میشوند.

- حملات خارجی (External Attacks): توسط عوامل خارج از سازمان و بدون دسترسی اولیه به سیستم صورت میگیرند.

بخش دوم: انواع حملات رایج شبکه

- حمله شنود (Sniffing):

شرح: مهاجم با استفاده از ابزارهایی مانند Wireshark، ترافیک عبوری از شبکه را شنود کرده و اطلاعات حساس مانند رمزهای عبور را استخراج میکند.

ابزارها: Wireshark، tcpdump، Ettercap

روشهای مقابله: استفاده از رمزنگاری (SSL/TLS)، شبکههای سوئیچ شده بهجای هاب، پیکربندی مناسب VLAN

- حمله مرد میانی (Man-in-the-Middle):

شرح: مهاجم بین دو طرف ارتباط قرار میگیرد و دادهها را دریافت، دستکاری یا ذخیره میکند.

روشهای اجرا: از طریق ARP Spoofing، DNS Spoofing، یا Wi-Fi جعلی

راهکار مقابله: رمزنگاری انتها به انتها (End-to-End Encryption)، احراز هویت قوی، فعالسازی HSTS، استفاده از VPN

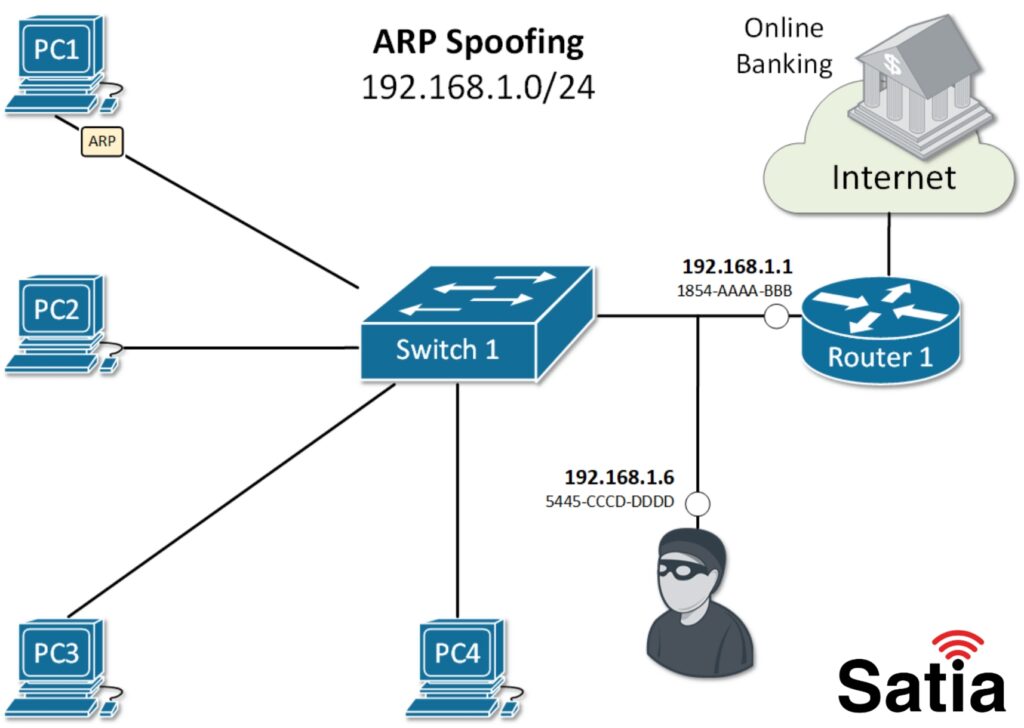

- ARP Spoofing:

شرح: مهاجم با جعل آدرس MAC، ترافیک شبکه را به سمت خود هدایت میکند.

پیامدها: اجرای MITM، تغییر مسیر بستهها، اختلال در شبکه

ابزارها: Arpspoof، Cain & Abel

راهکار مقابله: استفاده از ARP جدول ایستا، فعالسازی Port Security، استفاده از Dynamic ARP Inspection

- حملات DoS و DDoS:

شرح: حملاتی که منابع سرور یا شبکه را با حجم عظیم درخواست اشباع میکنند.

انواع:

Volume-based: استفاده از حجم زیاد ترافیک (UDP flood)

Protocol-based: سوءاستفاده از پروتکلها (SYN flood)

Application-layer: هدف قرار دادن سرویسهای خاص (HTTP Flood)

راهکار مقابله: استفاده از فایروالها، سیستمهای تشخیص و جلوگیری از نفوذ، CDN با قابلیت Anti-DDoS، تحلیل رفتار شبکه با NetFlow

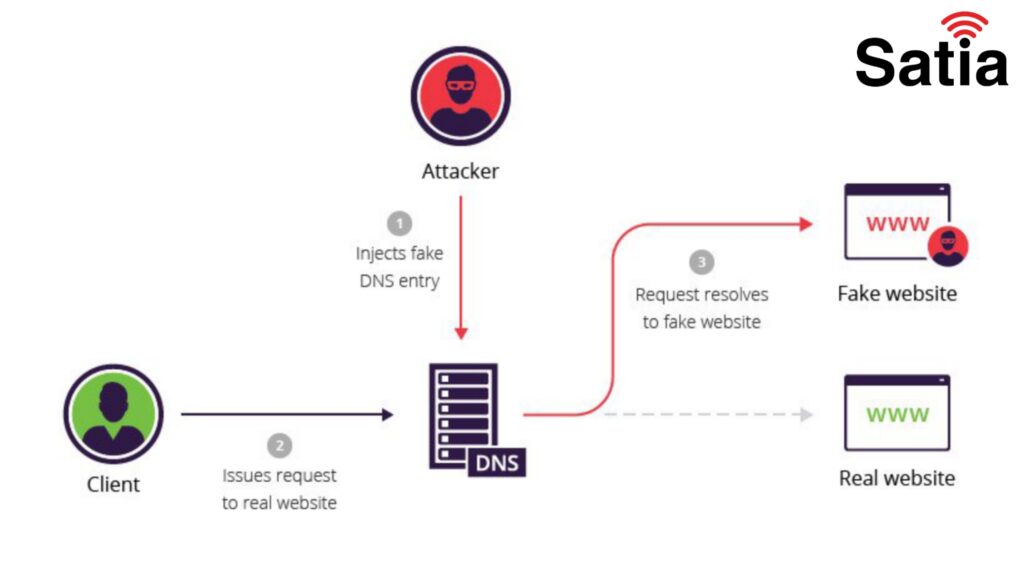

- DNS Spoofing:

شرح: جعل پاسخ DNS برای هدایت کاربر به وبسایت جعلی.

خطرات: سرقت اطلاعات ورود، اجرای حملات فیشینگ

راهکار مقابله: استفاده از DNS امن (DNSSEC)، بهکارگیری DNS Resolver قابل اعتماد، فیلترینگ DNS

- Brute Force Attack:

شرح: تلاش برای حدس زدن رمز عبور با امتحان ترکیبهای مختلف

ابزارها: Hydra، John the Ripper

راهکار مقابله: محدود کردن تعداد تلاش ناموفق، استفاده از Captcha، احراز هویت دو مرحلهای (2FA)

- SQL Injection:

شرح: وارد کردن دستورات SQL مخرب از طریق فرمهای وب و گرفتن دسترسی به پایگاهداده

ابزارها: SQLMap، Burp Suite

راهکار مقابله: استفاده از کوئریهای آماده (Prepared Statements)، اعتبارسنجی و پاکسازی ورودیها

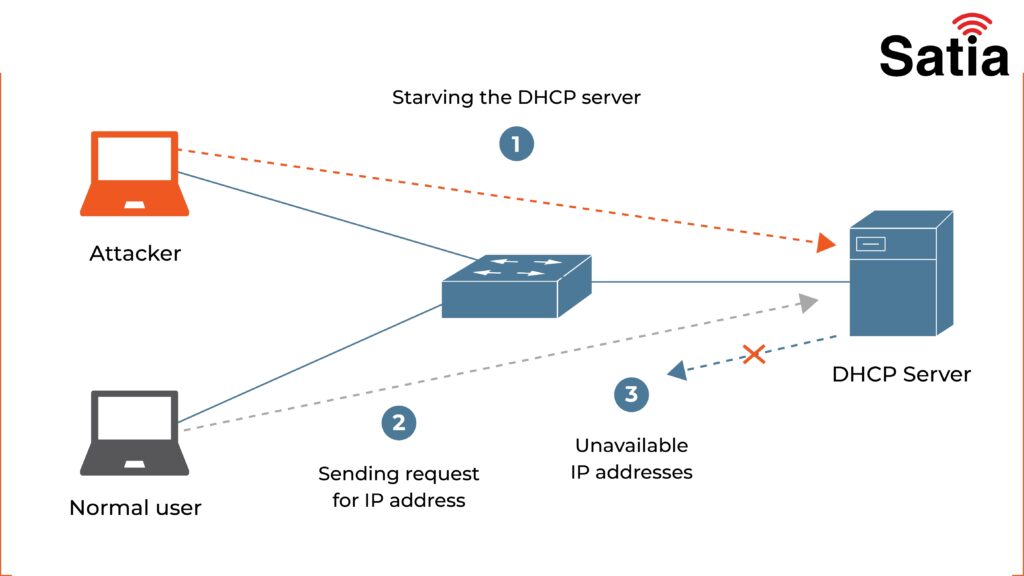

- DHCP Spoofing:

شرح: مهاجم خود را به عنوان DHCP Server معرفی کرده و IP یا Gateway اشتباه به کلاینتها میدهد.

راهکار مقابله: فعالسازی DHCP Snooping، محدودسازی دسترسی فیزیکی، تنظیم صحیح سوئیچهای مدیریتی

بخش سوم: ابزارهای مفید در تشخیص و جلوگیری از حملات

Wireshark: آنالیز دقیق بستههای شبکه و کشف ترافیک مشکوک

Snort: سیستم تشخیص نفوذ مبتنی بر قوانین

Suricata: جایگزین مدرنتر و پیشرفتهتر برای Snort

Fail2ban: بلاک کردن آدرسهایی که به صورت مکرر ورود ناموفق دارند

pfSense: فایروال متنباز و قدرتمند برای مدیریت دسترسیها و قوانین امنیتی

OpenVAS: اسکنر آسیبپذیری

Nmap: کشف پورتها و سرویسهای باز

بخش چهارم: بهترین شیوههای پیشگیری عمومی

- بهروزرسانی مستمر سیستمعامل، نرمافزارها و تجهیزات شبکه

- استفاده از رمزنگاری در همه لایهها (VPN، HTTPS، SFTP)

3.ایزولهسازی بخشهای حساس شبکه با VLAN و Subnetting

- مانیتورینگ مداوم ترافیک شبکه و ثبت لاگها

- آموزش کاربران درباره تهدیدات امنیتی، فیشینگ و مهندسی اجتماعی

- استفاده از احراز هویت چند عاملی (MFA)

- استفاده از سیستمهای SIEM برای تحلیل رخدادها و شناسایی سریع حملات

- پشتیبانگیری منظم و تست بازیابی اطلاعات

نتیجهگیری: حملات شبکهای روز به روز پیشرفتهتر و پیچیدهتر میشوند. در این فضای تهدیدآمیز، آگاهی، ابزارهای درست، و سیاستهای امنیتی قوی، سه پایه اصلی دفاع در برابر تهدیدات سایبری هستند. ترکیب تحلیل رفتار شبکه، رمزنگاری، احراز هویت قوی و آموزش منابع انسانی، شبکهای امنتر و مقاومتر در برابر مهاجمان خواهد ساخت. امنیت شبکه یک فرآیند مداوم است و نیازمند توجه پیوسته، تحلیل و بهروزرسانی مداوم است.