فایر وال و امنیت شبکه

فایروال (Firewall) چیست؟

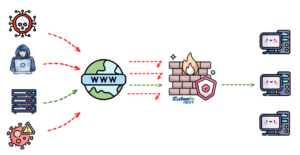

فایروال یک سیستم امنیتی است که بین شبکه داخلی (مانند کامپیوتر شخصی یا شبکه سازمانی) و شبکههای خارجی (مانند اینترنت) قرار میگیرد و ترافیک ورودی و خروجی را بر اساس مجموعهای از قوانین بررسی و کنترل میکند وهدف آن ایجاد یک مانع بین شبکه داخلی امن (مانند شبکه یک شرکت یا کامپیوتر خانگی) و شبکههای غیرقابلاعتماد (مانند اینترنت) برای جلوگیری از تهدیدات سایبری، نفوذگرها و بدافزارها است

وظایف اصلی فایروال

1. کنترل ترافیک ورودی و خروجی:

بررسی تمام اطلاعاتی که وارد شبکه میشود یا از آن خارج میگردد.

2. شناسایی و جلوگیری از حملات:

مثل حملات DoS، اسکن پورت، حملات بروت فورس، و…

3. فیلترینگ برنامهها و کاربران:

امکان ایجاد سیاستهای کنترل دسترسی، مثلاً محدود کردن دسترسی یک برنامه خاص به اینترنت.

4. ثبت و گزارشگیری از ترافیک:

برای تحلیلهای امنیتی و تشخیص نفوذ احتمالی.

فایر وال در مقایسه با دیگر شبکه های امنیتی

| ابزار ها | نقش اصلی |

| فایر وال (firewall) | جلوگیری از دسترسی غیر مجاز |

| آنتی ویروس | شناسایی و حذف بد افزار ها |

| IDP/IPS | تشخیص و پاسخ به نفوذ ها |

| VPN | رمز نگاری و مخفی کردن IP |

انواع فایروال

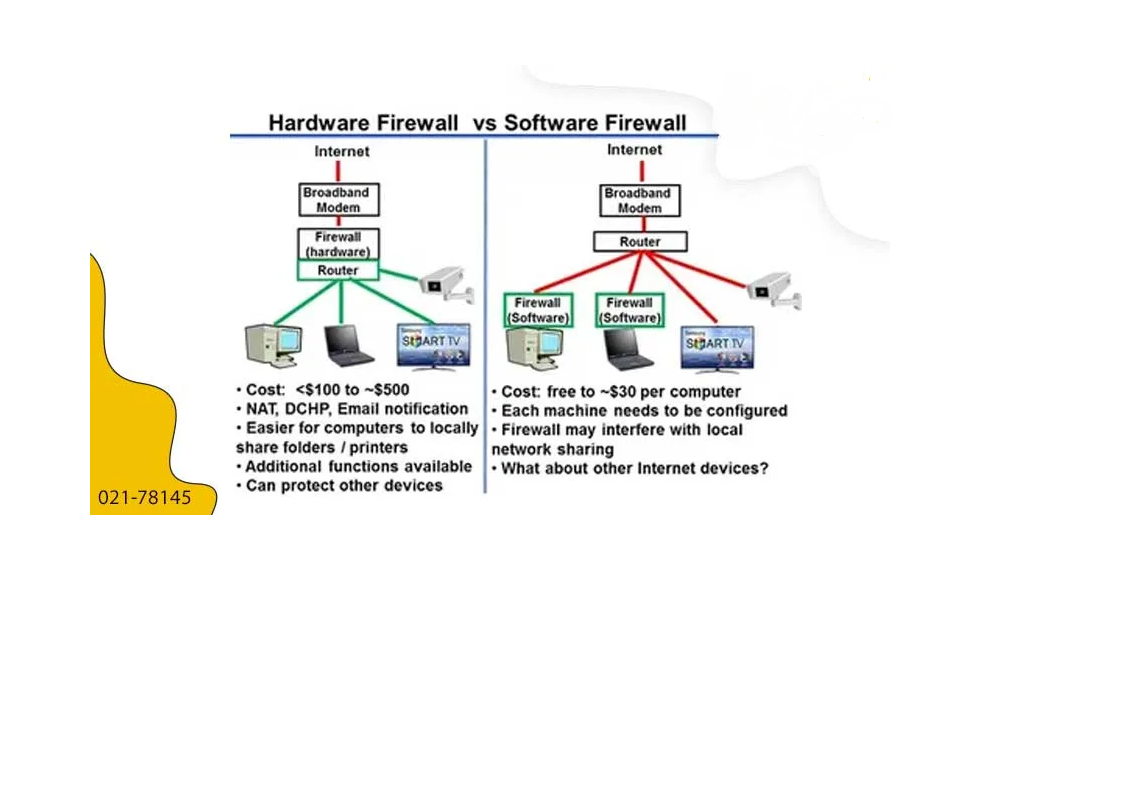

1. فایروال نرمافزاری (Software Firewall) :

• بهصورت نرمافزار روی سیستمعامل نصب میشود.

• معمولاً در کامپیوترهای شخصی و لپتاپها رایج است.

• مثال: Windows Defender Firewall، ZoneAlarm، Bitdefender

2. فایروال سختافزاری (Hardware Firewall) :

• بهصورت یک دستگاه فیزیکی بین مودم/روتر و شبکه قرار میگیرد.

• قابلیت کنترل و محافظت از ترافیک چند سیستم را دارد.

• بیشتر در شرکتها و دیتاسنترها کاربرد دارد.

• مثال: Cisco ASA, FortiGate, SonicWall

3. فایروال ابری (Cloud Firewall) :

• مبتنی بر ابر است و برای محافظت از منابع و سرویسهای مبتنی بر اینترنت طراحی شده.

• مثال: AWS WAF، Azure Firewall، Cloudflare

روشهای عملکرد فایروال

. فایروال فیلتر کردن بستهها (Packet Filtering) • بستههای داده را بر اساس آدرس IP، پورت و پروتکل بررسی و فیلتر میکند.

به منظور کنترل ترافیک شبکه و جلوگیری از دسترسیهای غیرمجاز به کار میرود. این نوع فایروالها بر اساس قوانین مشخص، بستههای داده را بررسی کرده و تصمیم میگیرند که آیا باید این بستهها را اجازه عبور دهند یا مسدود کنند.

. فایروال پروکسی (Proxy Firewall)

فایروال پروکسی بهجای اینکه دادهها مستقیماً بین کاربر و اینترنت رد و بدل بشن، نقش واسطه (میانجی) رو ایفا میکنه. یعنی:

• وقتی کاربر میخواد به وبسایتی وصل بشه، ابتدا درخواست به پروکسی میره.

• پروکسی درخواست رو بررسی میکنه، فیلتر میکنه یا اصلاح میکنه.

• سپس خودش به نمایندگی از کاربر، به وبسایت وصل میشه.

• پاسخ رو هم بهصورت ایمن به کاربر برمیگردونه.

. فایروال بازرسی حالتدار (Stateful Inspection)

• وضعیت اتصالهای جاری را در نظر میگیرد و بستهها را در همان زمینه تحلیل میکند.

برای نظارت بر وضعیت اتصالات شبکه و مدیریت ترافیک بر اساس آن طراحی شده است. این نوع فایروالها به جای بررسی هر بسته به صورت جداگانه، اطلاعات مربوط به ارتباطات فعلی را ذخیره کرده و بر اساس آن تصمیمگیری میکنند.

. فایروال لایه کاربرد (Application Layer Firewall)

• ترافیک را در سطح برنامهها بررسی میکند (مثلاً HTTP، DNS، FTP)

• میتواند حملات مبتنی بر اپلیکیشن را شناسایی کند

برای کنترل ترافیک شبکه و نظارت بر دادههایی که در سطح برنامه منتقل میشوند، طراحی شده است. این فایروالها قادر به تجزیه و تحلیل محتوای بستهها و اعمال قوانین امنیتی بر اساس اطلاعات موجود در لایه کاربرد هستند.

. فایروال نسل جدید (NGFW – New Generation Firewall)

• ترکیب فایروال سنتی با قابلیتهای پیشرفته مانند:

• شناسایی تهدیدات

• فیلتر کردن بر اساس برنامهها (App Control)

• یکپارچه با آنتیویروس و سیستمهای IPS/IDS

دارای قابلیتهای بیشتری نسبت به فایروالهای سنتی (مانند فایروالهای بستهای و فایروالهای لایه کاربرد) دارد. این فایروالها به منظور ارائه امنیت جامعتر و بهبود مدیریت ترافیک شبکه طراحی شدهاند و میتوانند تهدیدات پیچیدهتری را شناسایی و مسدود کنند.

قوانین فایروال (Firewall Rules)

مجموعهای از دستورالعملها هستند که نحوهی مدیریت ترافیک شبکه را تعیین میکنند. این قوانین به فایروال کمک میکنند تا تصمیم بگیرد که کدام بستههای داده باید اجازه عبور پیدا کنند و کدام یک باید مسدود شوند. در زیر به جزئیات بیشتری درباره قوانین فایروال پرداخته میشود:

1. اجازه و مسدود کردن (Allow and Deny)

• اجازه (Allow): این قانون مشخص میکند که ترافیک خاصی مجاز به عبور از فایروال است. معمولاً برای ترافیک مورد نیاز مانند ترافیک وب یا ایمیل استفاده میشود.

• مسدود کردن (Deny): این قانون مشخص میکند که ترافیک خاصی نباید اجازه عبور داشته باشد. این میتواند شامل ترافیکهای مشکوک یا ناخواسته باشد.

2. نوع پروتکل (Protocol Type)

• قوانین فایروال معمولاً بر اساس نوع پروتکل شبکه (TCP، UDP، ICMP و غیره) تنظیم میشوند. هر پروتکل رفتار خاص خود را دارد و ممکن است به نوع خاصی از ترافیک نیاز داشته باشد.

3. آدرسهای IP (IP Addresses)

• قوانین میتوانند بر اساس آدرسهای IP منبع و مقصد تنظیم شوند. این امکان را فراهم میکند که ترافیک از یا به یک آدرس IP خاص اجازه داده شود یا مسدود گردد.

4. پورتها (Ports)

• پورتها نیز نقش مهمی در قوانین فایروال دارند. هر سرویس معمولاً بر روی یک پورت خاص اجرا میشود. برای مثال، پورت 80 برای HTTP و پورت 443 برای HTTPS استفاده میشود. قوانین میتوانند بر اساس پورتهای خاص تنظیم شوند.

5. نوع ترافیک (Traffic Type)

• فایروالها میتوانند بر اساس نوع ترافیک (ورودی یا خروجی) قوانین را تنظیم کنند. ترافیک ورودی به دادههایی اشاره دارد که از اینترنت به شبکه داخلی وارد میشوند، در حالی که ترافیک خروجی به دادههایی اشاره دارد که از شبکه داخلی به اینترنت میروند.

6. زمان و تاریخ (Time and Date)

• برخی از فایروالها امکان تنظیم قوانین بر اساس زمان و تاریخ را فراهم میکنند. این به مدیران شبکه این امکان را میدهد که دسترسی به منابع خاص را در زمانهای مشخص محدود کنند.

7. عملیات (Actions)

• هر قانون باید یک عملیات مشخص داشته باشد، مانند “اجازه دادن” یا “مسدود کردن” ترافیک. همچنین ممکن است عملیات دیگری مانند “ثبت کردن” (Logging) نیز وجود داشته باشد که اطلاعات مربوط به ترافیک را ثبت کند.

8. اولویت قوانین (Rule Priority)

• در صورت وجود چندین قانون، ترتیب اولویت آنها مهم است. فایروالها معمولاً قوانین را از بالا به پایین بررسی میکنند و اولین قانونی که با شرایط ترافیک مطابقت دارد، اجرا میشود.

9. گروهبندی و الگوها (Grouping and Patterns)

• برخی فایروالها امکان گروهبندی آدرسهای IP، پروتکلها و پورتها را فراهم میکنند تا مدیریت قوانین سادهتر شود.

10. تنظیمات پیشرفته (Advanced Settings)

• برخی از فایروالها امکانات پیشرفتهتری مانند شناسایی نفوذ، فیلتر کردن محتوا و VPN را ارائه میدهند.